Excel加密技巧大解析

【菜科解读】

简介:Excel加密技巧大揭秘

系统版本:

品牌型号:

软件版本:

一、Excel加密的重要性

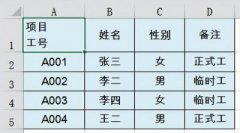

1、Excel是一款广泛应用于办公场景的电子表格软件,其中包含了大量的敏感信息,如财务数据、客户名单等。

因此,保护Excel文件的安全性至关重要。

2、通过加密Excel文件,可以防止未经授权的人员访问、修改或复制文件内容,确保数据的机密性和完整性。

二、Excel加密的常用方法1、密码保护:通过设置密码,限制对Excel文件的访问。

可以设置打开密码、修改密码或只读密码,根据需要进行灵活配置。

2、文件加密:使用第三方加密软件对Excel文件进行加密,确保文件内容无法被解密和读取。

3、单元格加密:对Excel文件中的特定单元格进行加密,只有授权人员才能查看或编辑加密的单元格内容。

三、Excel加密技巧

1、使用复杂密码:选择强密码,并定期更改密码,避免使用简单的密码或个人信息作为密码。

2、多重加密:可以同时使用密码保护和文件加密,提高文件的安全性。

3、权限控制:通过设置不同的权限级别,限制不同人员对Excel文件的操作权限,确保数据的安全。

四、总结Excel加密是保护敏感信息的重要手段,通过密码保护、文件加密和单元格加密等方法,可以有效防止数据泄露和篡改。

在使用Excel时,我们应该重视数据安全,采取适当的加密措施,确保文件的机密性和完整性。

KMS激活原理解析:快速掌握操作技巧与常见问题解决方案

为了帮助用户更好地理解并应用KMS激活,本篇文章将解析其原理并分享操作技巧与常见问题的解决方案。

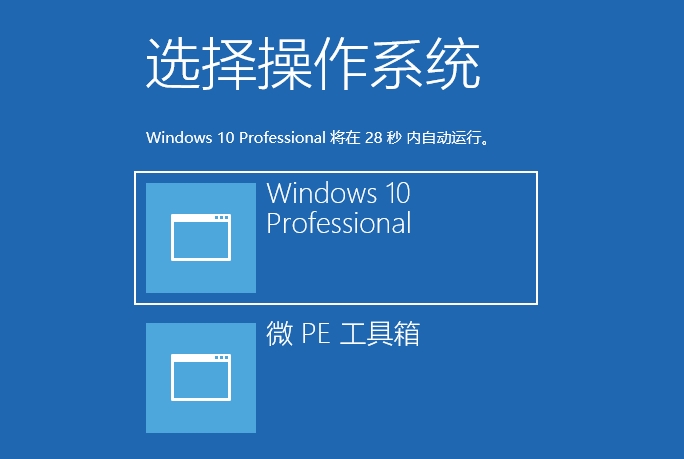

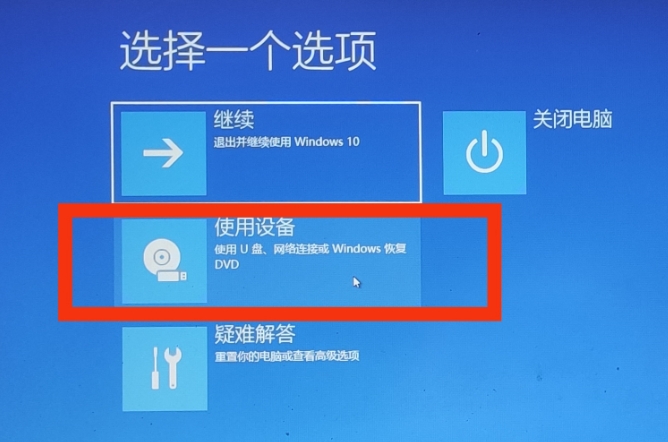

工具原料:系统版本:Windows 11, Windows 10, Microsoft Office 365品牌型号:Dell XPS 13 (2022款), Lenovo ThinkPad X1 Carbon (Gen 9)软件版本:KMS Auto Lite 1.6.5, Microsoft Windows 11/10 企业版一、KMS激活原理KMS激活是一种允许企业环境内的大量计算机通过本地服务器,借助局域网进行批量激活的技术。

1、KMS服务器通过特殊的激活密钥与微软的激活中心建立信任关系,使其成为一个合法的授权服务器。

客户端计算机仅需连接到该服务器即可通过局域网实现在线激活。

2、激活持续时间为180天,每7天客户端机器会自动尝试与KMS服务器通信以更新激活状态。

这种机制可减少企业IT维护工作,提高效率。

二、KMS激活的操作技巧1、确保网络环境通畅:KMS激活依赖网络连接,因此必须确保客户端和服务器之间的局域网连接稳定。

2、使用最新版本软件:如上述使用的KMS Auto Lite工具,确保软件下载渠道的安全性,以防病毒和恶意软件的风险。

3、定期检查客户端状态:使用命令行工具(如slmgr.vbs)检查客户端的激活状态,必要时手动更新。

4、了解客户端与服务器的时区一致性问题,这有助于减少激活失败的概率。

三、KMS激活常见问题及解决方案1、无法连接到KMS服务器:检查网络连接和服务器状态,确保KMS服务已经启动并正常运行。

2、激活时间超过180天:可能是客户端未成功定期与服务器通信,手动执行更新命令或检查网络状况。

3、激活失败错误代码:错误代码0xC004F074通常表示无法与KMS通信,请确认服务器地址配置正确并尝试重新激活。

拓展知识:在了解KMS激活原理的基础上,还有几项相关技术背景知识值得知晓:1、批量许可:KMS是微软批量许可(Volume Licensing)的一部分,不同于零售或OEM许可证,批量许可更适合于大型企业部署。

2、激活与合规:KMS激活机制旨在帮助企业更轻松管理软件使用的合规性,避免非法使用和不必要的许可证购买。

3、微软的产品密钥管理不断升级,未来可能会见到更多结合云服务的激活方案,从而适应现代企业的需求。

总结:通过对KMS激活的全面解析及相关操作技巧的分享,用户不仅能了解KMS的基本原理,还能掌握在实际操作中如何避免常见问题。

对于企业级用户,KMS是优化资源和提升管理效率的强大工具。

了解并合理利用KMS激活,不仅有助于确保软件的合法性,还能在现代企业的数字化转型中发挥重要作用。

WEP抓包WEP加密的破解原理的深入分析

呵呵,有兴趣的人可以看下去,没兴趣的人跳过吧。

前几天发过一个帖子,粗略讲了下WEP加密的破解原理。

可能很多人看的云里雾里。

最近几天因为忙着要准备考研,在复习线性代数和离散数学,学计算机的人都知道,这两门课是计算机的专业基础课,而很多密码学的知识都是建立的数学的基础上的,比如非常著名的非对称加密算法RSA就是建立在大素数分解难题上的。

这个不是我们今天要讨论的主题,呵呵,我主要讲的WEP加密的原理和为什么我们抓包就能破解,尽量讲的通俗易懂点。

WEP是链路层的安全机制(关于7层模型,有疑问的,大家自己去百度google)。

他的加密过程是这样的。

(1) 客户端计算原始数据包中明文数据(我们记做P)的32位CRC循环冗余校验码,实际上是计算整数检查向量(我们记做ICV),(又一堆专业术语,大家不理解没关系),这两个,也就是P和ICV构成我们要传输的数据(P+ICV),这才是需要加密的真正的明文。

(2) 我们用40位的密钥和24位的初始向量(IV)构成种子密钥(假设我们采用64位加密)。

输入到采用RC4算法的伪随机数发生器,生成与我们要传输的明文(P+ICV)等长的随机数,我喜欢把这个称作为真正的密钥(Real Key)。

我们输入的种子不同,生成的随机数也是不同的。

这个类似于现在很多软件都靠MD5散列来检验有没有被人篡改过。

又扯远了。

回到正题。

(3) 将我们得到的随机数和传输明文数据(P+ICV)按位进行异或操作(所谓异或操作,就是比较相同位上的数字,如果相同值为0,不同则为1),得到密文(我们记做C),然后将前面的24位初始向量和密文(C)组合在一起,得到要传输的密文(IV+C)。

解密的过程只是个简单的取反。

就是AP收到数据后,将得到的(IV+C),分解,提取IV,然后将自己所持有的密钥Key组合在一起,输入到采用RC4算法的伪随机数发生器,得到解密的随机数,实际上和加密的随机数是一样的。

然后将解密的随机数和密文(C)做异或操作,就得到了明文(P+ICV); 这么说也许大家看不懂,我觉得例子吧。

假设我们要传输的明文(P+ICV)= 0001101101 与之等长的随机数列(Real Key)= 0111011010 将这两个进行异或操作 得到密文C=0110110111解密过程就是将密文C和随机数列(Real Key)进行异或操作。

得到的就是明文(P+ICV); 接下来就是最最关键的,就是为什么我们能够破解WEP。

其实,产生Real Key的RC4算法本身就是有问题的,具体我就不讲了,涉及很复杂的数学知识,有兴趣的自己查资料。

我这里要讲的就是我们现在所使用的,就是抓包很多包来破解。

我们来讨论下24位的初始向量,因为这个在密文(IV+C)中是明文传输的,我们可以很方便的得到。

2的24次方是16777216。

我们现在使用的网络一般是54Mb/s,我们假设传输分组的大小为2000字节,实际比这小,我们计算下 54(Mb/s) / (2000B/包 * 8bits/B) = 3375 包/秒,也就说大概经过16777216 /3375=4971秒,也就是差不多1.3个小时,初始向量就要被全部用光了,就会出现重复。

呵呵,如果我们真的等一个多小时才抓到两个IV相同的包,那估计很多人会抓狂了,实际情况远比这个要好。

我上面讲的是IV初始为0,然后随着数据包的个数的增加,逐渐按模2的24次方递增,到24位全部用完时,IV又返回为0这么一种情况。

然后实际过程中,IV 是在[0,224-1]上随机取的值。

好吧,接下去就是概率的问题了(又是一门专业基础课概率论与数理统计),经过我的计算,在传输4823个数据包后,将会有50%的概率IV会相同,当发送12430个数据包时99%的概率会发生IV相同。

也就是4秒钟左右,就会发生IV相同的情况。

假设我们抓到两个IV相同的包(IV+C1)和(IV+C2),因为IV相同,40位的密钥也相同,所以他们产生的Real Key也相同。

那么我们可以将密文C1和密文C2进行异或操作,这个值和他们的明文异或操作时相同的。

这一点大家可以按照我上面的例子自己算下。

这样,如果我们抓到足够的包,也就是随着IV相同的密文数的增多,完全就可以分析出密钥和明文。

关于WEP协议,它犯了密码学中的大忌,就是避免使用线性运算。

这里CRC冗余算法和RC4都是线性运算。

至于为什么这么说,下次再说吧。

呵呵 WEP,抓包,加密,的,破解,原理,深入分析,知其然,